Jak bezpieczny jest kryptofon Atlas?

Centrum Naukowo-Techniczne FSUE Atlas rozwiązało problem bezpiecznej komunikacji za 115 000 rubli, podczas gdy każdy głupiec mógł go rozwiązać za 1 000 000.

Zapewnienie bezpieczeństwa komunikacyjnego agencjom rządowym i przedsiębiorstwom kompleksu wojskowo-przemysłowego (DIC) jest jednym z najważniejszych elementów całego systemu środków ochrony tajemnicy państwowej i wojskowej.

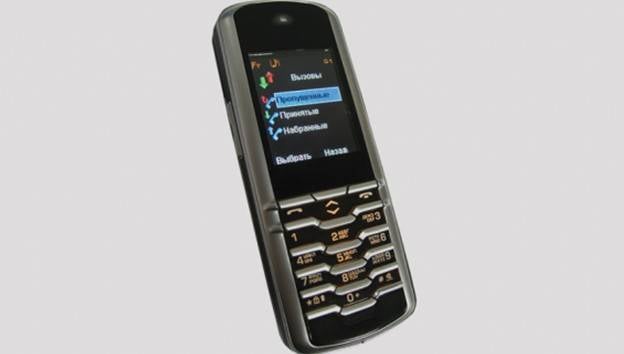

W tym roku Ministerstwo Obrony Rosji dołączyło do szeregu departamentów, które w swojej działalności wykorzystują telefony komórkowe z kryptograficzną ochroną informacji. Dla funkcjonariuszy posiadających dostęp do dokumentów o najwyższej kategorii tajemnicy zakupiono krajowe szyfry M-633C Atlas w cenie 115 tysięcy rubli. Aktualności natychmiast rozproszył się w mediach, wywołując kontrowersyjną reakcję publiczną.

Niektórzy twierdzą, że zachowanie tajemnicy wojskowej ma ogromne znaczenie. Inna część społeczeństwa wyraża niezadowolenie z niewytłumaczalnie wysokich kosztów. „Chifrofonowi” zarzuca się prymitywną funkcjonalność (nie smartfona), zapominając, że każdy telefon ma jedną kluczową funkcję. Telefon musi być w stanie zadzwonić. Szyfr, oprócz połączenia, musi być w stanie zachować poufność rozmów. I to jest główna wartość i przeznaczenie urządzenia Atlas.

Na łamach „Przeglądu Wojskowego” była już dyskusja o „szyfronie” za 2 tys. dolarów, ale moim zdaniem ta dyskusja była prowadzona na złym planie. Skandaliczne porównanie z tanim chińskim „analogiem” nie miało sensu. Nawet jeśli istnieje pozornie podobny model wśród towarów z Chin, sam cel Atlasu, a także jego producent (przed zmianą nazwy - Atlas Federalnej Służby Bezpieczeństwa Rosji), wyraźnie wskazują na niestandardowy sprzęt i oprogramowanie część urządzenia.

Główne pytanie, które wszyscy interesuje: jak wysoka jest stabilność kryptograficzna krajowego „szyfronu”? Czy jest w stanie pełnić powierzone mu funkcje związane z ochroną informacji ściśle tajnych?

W latach 2012-13, kiedy sprawa nie była jeszcze przedmiotem rozkazów MON, o rząd wielkości mniej uwagi poświęcano „szyfronom”. W otwartej prasie pojawiały się okresowo wywiady z twórcami i bardziej szczegółowe informacje na temat M-633C. Przynajmniej takie oznaczenie można znaleźć w wiadomościach z tamtych czasów.

W 2013 roku w wywiadzie dla gazety Izwiestija zastępca dyrektora Federalnego Państwowego Atlasu Przedsiębiorczości Jednostkowej Aleksander Alferow skomentował decyzję o zakupie szyfrów dla przedsiębiorstw Roskosmosu. Najbardziej nieoczekiwanym było stwierdzenie o zastosowaniu zagranicznej elektroniki w urządzeniach przeznaczonych do prowadzenia tajnych negocjacji o znaczeniu krajowym.

(Bezpośredni link na dole artykułu.)

Między innymi: ochrona kryptograficzna jest zapewniona tylko dla kanału głosowego, SMS-y są przesyłane w postaci zwykłego tekstu. Z publikacji jasno wynika również, że szyfr M-633C jest dostarczany różnym organom ścigania od co najmniej 2012 roku. Potwierdzają to inne, wcześniejsze informacje o zakupie „szpiegowskich telefonów komórkowych” dla Rosyjskiego Komitetu Śledczego (patrz link).

W związku z tym, jako osoba niedoświadczona w dziedzinie kryptoochrony i bezpieczeństwa informacji, miałem dwa powiązane ze sobą pytania.

1. Na ile bezpieczne jest stosowanie w krajowych szyfrach telefonach chipów produkcji zagranicznej przeznaczonych do negocjowania w tajnych tematach?

2. Skoro „napełnienie” nie ma znaczenia, a można go śmiało kupić na Tajwanie, to po co taki telefon z szyfrem? Jeśli ochrona kryptograficzna jest zapewniana przez specjalny program, dlaczego nie można jej zainstalować jako aplikacji na dowolnym smartfonie.

Z opisu Atlasu jasno wynika, że nie jest on przeznaczony do wykonywania połączeń na polu bitwy, gdzie nie ma połączenia mobilnego. Co więcej, żadne połączenie mobilne nie będzie działać - aby „szpiegowski telefon komórkowy” działał, wymagany jest tylko „Megafon”. M-633C jest przeznaczony do codziennego użytku w zwykłych sieciach GSM. Nie różni się żadnymi wyjątkowymi możliwościami technicznymi, siłą sygnału, zasięgami działania czy możliwościami obliczeniowymi. Jedyną różnicą w porównaniu z innymi telefonami komórkowymi i smartfonami jest szyfrowanie rozmowy.

Na rynku cywilnym istnieje wiele dostępnych (i darmowych) aplikacji do bezpiecznej wymiany informacji. Do najbardziej znanych należą: Signal (podobno współpracuje z władzami USA), Silent Phone (cichy telefon, podpowiedź jest jasna), WhatsApp (standardowy opis: szyfrowanie end-to-end), krajowy Telegram i świetny wiele monotonnych Chat Secure, SecureChat itp. Dostępne dla każdego smartfona i działające na dowolnej platformie.

(Nie reklama!)

Większość bezpiecznych komunikatorów korzysta z technologii szyfrowania end-to-end, w której klucze odszyfrowywania są dostępne tylko na dwóch urządzeniach, na których utworzono połączenie. Klucze są używane tylko raz, a przy każdej nowej sesji automatycznie generowane są nowe. O powadze poziomu ukrywania informacji w tych programach świadczą głośne kłótnie ich twórców z agencjami rządowymi na całym świecie.

— Aktualności, 2017 r.

Oczywiście wszechwidząca i okropna NSA po prostu nie miała możliwości i mocy obliczeniowej do odszyfrowywania wiadomości.

Wracając do krajowego szyfru z tajwańską elektroniką, zauważamy: czy Federalne Przedsiębiorstwo Państwowe „Centrum Naukowo-Techniczne „Atlas” nie byłoby w stanie stworzyć zestawu bezpiecznych aplikacji do negocjowania i wymiany wiadomości tekstowych? Oczywiście bez umieszczania ich w domenie publicznej (AppStore). Dostęp i pobieranie takich aplikacji - tylko z bezpiecznych serwerów agencji rządowych.

Jak pokazuje praktyka, jest to najbardziej oczywiste, proste i całkiem skuteczne rozwiązanie.

Mniej więcej taką samą opinię podziela deputowany Dumy Państwowej, członek komitetu bezpieczeństwa Ilja Kostylew. Jego zdaniem we współczesnych warunkach ważniejsza jest ochrona kontekstowej analizy rozmów. Zagraniczne agencje wywiadowcze nie mają możliwości wysłuchania każdego z osobna, ale są w stanie przeanalizować tysiące wezwań na słowa kluczowe, uzyskując duży obraz tego, co się dzieje. Właśnie w tym kierunku musisz budować ochronę.

Innymi słowy, pięć lat temu, kiedy szyfr Atlas był „nowością” i pojawił się tylko na rynku bezpiecznej komunikacji, MON nie było zainteresowane pozyskiwaniem takich urządzeń. Ekspert opowiada o zwykłych telefonach komórkowych ze specjalnymi programami. Teraz, po pięciu latach, opinia MON zmieniła się diametralnie.

Produkcja tego samego modelu szyfru przez co najmniej 6 lat z trudem może przyczynić się do utrzymania wymaganego poziomu bezpieczeństwa. W ciągu ostatnich lat wywiad USA prawdopodobnie miał okazję zbadać bazę pierwiastków, otrzymując informacje i próbki „tajnych” chipów bezpośrednio od producenta.

Nie negujemy znaczenia poufnych negocjacji, ale wymienione cechy i historia pojawienie się Atlasu M-633C budzi obawy o zachowanie tajemnic państwowych.

Linki do materiałów:

https://iz.ru/news/553727

https://vpk.name/news/74355_sledstvennyii_komitet_pokupaet_shpionskie_mobilniki.html

informacja