Cyberbroń masowego rażenia

Współczesny świat jest zdigitalizowany. Jeszcze nie do końca, ale jego „cyfryzacja” rozwija się w szybkim tempie. Prawie wszystko jest już podłączone do sieci lub będzie podłączone w niedalekiej przyszłości: usługi finansowe, usługi komunalne, przedsiębiorstwa przemysłowe, siły zbrojne. Niemal każdy ma smartfona w użyciu, popularność zyskują inteligentne domy – z inteligentnymi telewizorami, lodówkami, odkurzaczami, pralkami, mikrofalami, a nawet żarówkami.

Pojawił się już pierwszy samochód - Honda Legend, z zainstalowanym autopilotem trzeciego poziomu, który w pełni kontroluje samochód aż do możliwości awaryjnego hamowania. Od „kierowcy” wymaga się jedynie gotowości do przejęcia kontroli w określonym przez producenta czasie (pojazdy elektryczne Tesli mają autopilota drugiego poziomu, który wymaga stałej kontroli ze strony kierowcy).

W niedalekiej przyszłości autopilot będzie mógł całkowicie zastąpić kierowcę za kierownicą samochodu.

Wiele firm pracuje nad stworzeniem interfejsu człowiek-komputer, który umożliwi bezpośrednie połączenie mózgu z urządzeniami zewnętrznymi. Jedną z takich firm jest wszechobecny Neuralink Elona Muska. Oczekuje się, że takie urządzenia ułatwią życie osobom niepełnosprawnym, ale nie ma wątpliwości, że technologie te znajdą zastosowanie w innych obszarach. W przyszłości, w krajach totalitarnych, gdzie fobie dotyczące „chipowania” mogą stać się rzeczywistością.

Ale na razie cyfrowe systemy i usługi niesamowicie ułatwiają życie ludziom, zwiększają wydajność obiektów przemysłowych i komunalnych. Wszystko wydaje się być w porządku, ale jest jedno „ale”. Wszystkie systemy cyfrowe są teoretycznie możliwe do zhakowania. I od czasu do czasu potwierdza to praktyka.

Wirusy komputerowe

Teoretyczne podstawy rozwoju „wirusów komputerowych” zostały sformułowane niemal równocześnie z pojawieniem się samych komputerów w połowie XX wieku przez Johna von Neumanna. W 1961 roku inżynierowie Bell Telephone Laboratories Victor Vysotsky, Doug McIlroy i Robert Morris opracowali programy, które potrafiły tworzyć kopie samych siebie. To były pierwsze wirusy. Zostały one stworzone w formie gry, którą inżynierowie nazwali „Darwin”, której celem było wysłanie tych programów do znajomych, aby zobaczyć, który zniszczy więcej programów przeciwnika i zrobi więcej kopii samego siebie. Gracz, któremu udało się zapełnić komputery innych, został ogłoszony zwycięzcą.

W 1981 r. wirusy Virus 1,2,3 i Elk Cloner pojawiły się na komputer osobisty (PC) Apple II, z którym każdy właściciel tych komputerów mógł już „zapoznać się”. Kilka lat później pojawiły się pierwsze programy antywirusowe.

Apple II stał się pierwszym komputerem konsumenckim, dla którego stworzono wirusy komputerowe

Wyrażenie „wirus komputerowy”, które zadomowiło się w życiu codziennym, zasadniczo skrywa wiele rodzajów złośliwego oprogramowania: robaki (robak), wirusy maskujące (rootkit), oprogramowanie szpiegujące (oprogramowanie szpiegujące), zombie (zombie), wirusy reklamowe (adware) , wirusy blokujące (winlock), wirusy trojańskie (trojan) oraz ich kombinacje. W przyszłości będziemy również używać pojęcia „wirus komputerowy” jako ogólnego terminu dla wszystkich rodzajów złośliwego oprogramowania.

Jeśli pierwsze wirusy były najczęściej pisane dla rozrywki, dla żartu lub jako wyznacznik umiejętności programisty, to z czasem stawały się coraz bardziej „skomercjalizowane” – do kradzieży danych osobowych i finansowych, zakłócania pracy sprzętu, szyfrowania danych w celu wyłudzenia, wyświetlać natrętne reklamy i tak dalej. Wraz z pojawieniem się kryptowalut wirusy komputerowe otrzymały nową funkcjonalność – zaczęły brać komputery użytkowników „jako niewolników” do wydobywania (ekstrakcji) kryptowalut, tworząc ogromne sieci zainfekowanych komputerów – botnety (wcześniej istniały również np. botnety do przeprowadzania wysyłek „spamowych” lub tak zwanych ataków DDoS).

Takie możliwości nie mogły nie zainteresować służb wojskowych i specjalnych, które na ogół mają podobne zadania - coś ukraść, coś złamać ...

cyberżołnierze

Biorąc pod uwagę znaczenie i otwartość infrastruktury cyfrowej, państwa są świadome konieczności jej ochrony, w tym celu w resortach obrony i służbach specjalnych tworzone są odpowiednie jednostki, przeznaczone zarówno do ochrony przed cyberzagrożeniami, jak i do przeprowadzania ataków na wroga. infrastruktura cyfrowa.

Ten ostatni zwykle nie jest reklamowany, jednak dotychczasowy były prezydent USA Donald Trump oficjalnie rozszerzył uprawnienia US Cyber Command (USCYBERCOM, US Cyber Command), pozwalając im na przeprowadzenie prewencyjnego ataku na potencjalnych adwersarzy ( i ewentualnie sojuszników - to musi jakoś pomóc twojej gospodarce? Nowe uprawnienia pozwalają hakerom wojskowym na prowadzenie działalności wywrotowej w sieciach innych państw „na krawędzi działań wojennych” – na prowadzenie szpiegostwa w sieciach komputerowych, sabotażu i sabotażu w postaci rozprzestrzeniania wirusów i innych specjalnych programów.

W 2014 roku dekretem Prezydenta Federacji Rosyjskiej W. Putina utworzono Oddziały Operacji Informacyjnych, a w styczniu 2020 roku ogłoszono utworzenie w Siłach Zbrojnych (AF) Rosji jednostek specjalnych, przeznaczonych do prowadzenia operacji informacyjnych , jak stwierdził minister obrony Federacji Rosyjskiej Siergiej Szojgu.

W innych krajach rozwiniętych są oddziały cybernetyczne. Według niepotwierdzonych doniesień budżet amerykańskich sił cybernetycznych wynosi około 7 miliardów dolarów, a liczba personelu przekracza 9000 20 osób. Liczba chińskich oddziałów cybernetycznych wynosi około 000 1,5 osób, a finansowanie wynosi około 450 miliarda dolarów. Wielka Brytania i Korea Południowa wydają na cyberbezpieczeństwo odpowiednio 400 milionów dolarów i 1000 milionów dolarów. Szacuje się, że rosyjskie cyberoddziały liczą około 300 osób i kosztują około XNUMX milionów dolarów.

Cele i możliwości

Potencjalne destrukcyjne możliwości wirusów komputerowych są ogromne i gwałtownie rosną wraz z cyfryzacją otaczającego nas świata.

Wszyscy pamiętają oskarżenia USA przeciwko Rosji o ingerowanie w amerykańskie wybory, a także oskarżenia Chin o kradzież własności intelektualnej. Ale manipulacja świadomością publiczną i kradzież danych to tylko wierzchołek góry lodowej. Sprawy stają się znacznie poważniejsze, jeśli chodzi o luki w infrastrukturze.

Liczne książki i filmy na ten temat obrazowo przedstawiają upadek infrastruktury – wyłączanie mediów, korki, utratę środków z kont obywateli. W praktyce tak się jeszcze nie stało, ale nie jest to konsekwencją niemożności wdrożenia - w artykułach na temat cyberbezpieczeństwa na temat zasobów tematycznych można znaleźć wiele informacji o podatności sieci komputerowych, w tym w Rosji (w Rosji, może nawet bardziej dla tradycyjnej nadziei na „być może”).

Najprawdopodobniej fakt, że nie doszło jeszcze do włamań do infrastruktury na dużą skalę, jest konsekwencją braku zainteresowania poważnymi grupami hakerskimi tym tematem – ich ataki mają zazwyczaj jasny ostateczny cel, jakim jest maksymalizacja zysku finansowego. Pod tym względem znacznie bardziej opłaca się kraść i sprzedawać tajemnice przemysłowe i handlowe, kompromitować dowody, szyfrować dane, żądać okupu za ich odszyfrowanie itp., niż zakłócać pracę miejskich kanałów ściekowych, sygnalizacji świetlnej i sieci energetycznych.

Upadek infrastruktury miejskiej może być spowodowany nie tylko atakiem pocisków manewrujących na centra danych i elektrownie, ale także złośliwym oprogramowaniem

Jednocześnie, z dużym prawdopodobieństwem, atak na infrastrukturę jest traktowany przez wojsko różnych krajów jako element działań wojennych, który może znacząco osłabić gospodarkę wroga i wywołać niezadowolenie wśród ludności.

W 2010 roku prywatna firma Bipartisan Policy Center przeprowadziła symulację zmasowanego cyberataku na Stany Zjednoczone, która wykazała, że podczas przygotowanego i skoordynowanego cyberataku nawet połowa systemu elektroenergetycznego kraju może zostać wyłączona w ciągu pół godziny, a komunikacja mobilna i przewodowa zostałaby wyłączona w ciągu godziny, w wyniku czego zatrzymane zostaną również transakcje finansowe na giełdzie.

Jednak atak na infrastrukturę cywilną nie jest najgorszy, są znacznie poważniejsze zagrożenia.

Wirusy komputerowe jako broń strategiczna

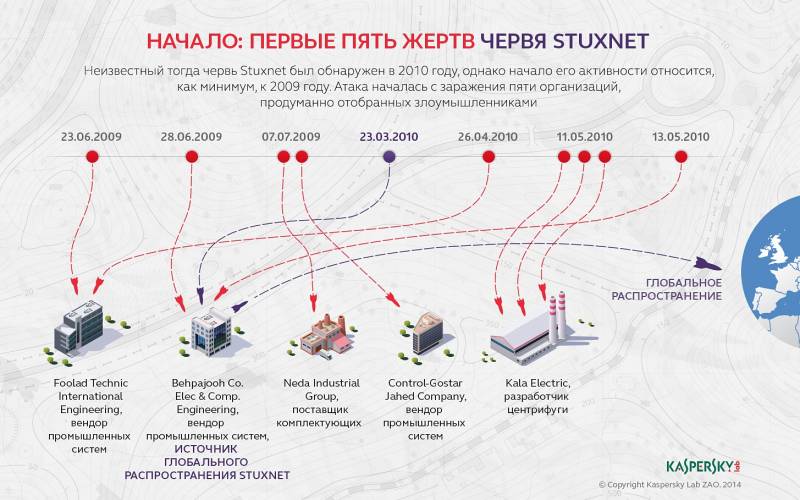

17 czerwca 2010 po raz pierwszy w Historie Odkryto wirusa win32/Stuxnet - robaka komputerowego, który infekuje nie tylko komputery z systemem operacyjnym Microsoft Windows, ale także systemy przemysłowe kontrolujące zautomatyzowane procesy produkcyjne. Robak może być wykorzystywany jako środek nieautoryzowanego zbierania danych (szpiegostwo) i sabotażu w zautomatyzowanych systemach sterowania procesami (APCS) przedsiębiorstw przemysłowych, elektrowni, kotłowni itp. Według czołowych ekspertów i firm zajmujących się cyberbezpieczeństwem, Wirus ten jest złożonym produktem programowym, który został stworzony przez profesjonalny zespół kilkudziesięciu specjalistów. Pod względem złożoności można go porównać z pociskiem manewrującym Tomahawk, przeznaczonym wyłącznie do operacji w cyberprzestrzeni. Wirus Stuxnet doprowadził do awarii niektórych wirówek przeznaczonych do wzbogacania uranu, co spowolniło tempo postępu irańskiego programu nuklearnego. Agencje wywiadowcze Izraela i Stanów Zjednoczonych są podejrzane o rozwój wirusa Stuxnet.

Następnie odkryto inne wirusy komputerowe o podobnej złożoności do win32/Stuxnet, takie jak:

- Duqu (rzekomy programista Izrael / USA) - przeznaczony do niepozornego zbierania poufnych danych;

- Wiper (domniemany deweloper Izrael/USA) – pod koniec kwietnia 2012 r. zniszczył wszystkie informacje na kilku serwerach jednej z największych firm naftowych w Iranie i całkowicie sparaliżował jej pracę na kilka dni;

- Flame (rzekomo opracowany przez Izrael/USA) to oprogramowanie szpiegujące, które podobno zostało opracowane specjalnie do ataków na irańską infrastrukturę komputerową. Potrafi identyfikować urządzenia mobilne Bluetooth, śledzić lokalizację, kraść poufne informacje i podsłuchiwać rozmowy;

- Gauss (rzekomy programista Izrael/USA) – ma na celu kradzież informacji finansowych: poczty elektronicznej, haseł, informacji o koncie bankowym, plików cookie i danych konfiguracyjnych systemu;

- Maadi (rzekomy deweloper Iran) - potrafi zbierać informacje, zdalnie zmieniać ustawienia komputera, nagrywać dźwięk i przesyłać go do zdalnego użytkownika.

Można zatem stwierdzić, że w niektórych krajach powstały już zespoły ds. rozwoju zawodowego, które stawiają na produkcję cybernetyczną broń. Te wirusy są pierwszymi „jaskółkami”. W przyszłości, w oparciu o zdobyte przez twórców doświadczenia, powstaną (lub już zostały stworzone) znacznie skuteczniejsze środki cyberwojny zdolne do wyrządzenia wrogowi ogromnych szkód.

Funkcje i perspektywy

Konieczne jest jasne zrozumienie kluczowej cechy broni cybernetycznej - jej anonimowości i tajności użycia. Możesz kogoś podejrzewać, ale niezwykle trudno będzie udowodnić jego zaangażowanie w aplikację. Tworzenie broni cybernetycznej nie wymaga przemieszczania fizycznych obiektów przez granice państw – cios może zadać każdy, w każdej chwili. Sytuację pogarsza brak norm prawnych prowadzenia działań bojowych w cyberprzestrzeni. Złośliwe oprogramowanie może być wykorzystywane przez rządy, korporacje, a nawet przestępczość zorganizowaną.

Każdy programista ma określony styl pisania kodu, po którym w zasadzie można go rozpoznać. Możliwe, że już w odpowiednich strukturach zwraca się uwagę na ten problem, są jacyś specjaliści lub specjalne oprogramowanie - "modyfikatory" kodu, "depersonalizacja" go lub odwrotnie, upodabnianie go do kodu jakiegoś innego programistów/struktur/usług/firm, aby „zastąpić” ich w roli twórcy złośliwego oprogramowania.

Złośliwe oprogramowanie można warunkowo podzielić na wirusy z czasów pokoju i wojny. Te pierwsze muszą działać niewidocznie – wydobywając dane, zmniejszając wydajność przemysłu wroga. Drugi to działanie niezwykle szybkie i agresywne, otwarcie zadając maksymalne obrażenia w możliwie najkrótszym czasie.

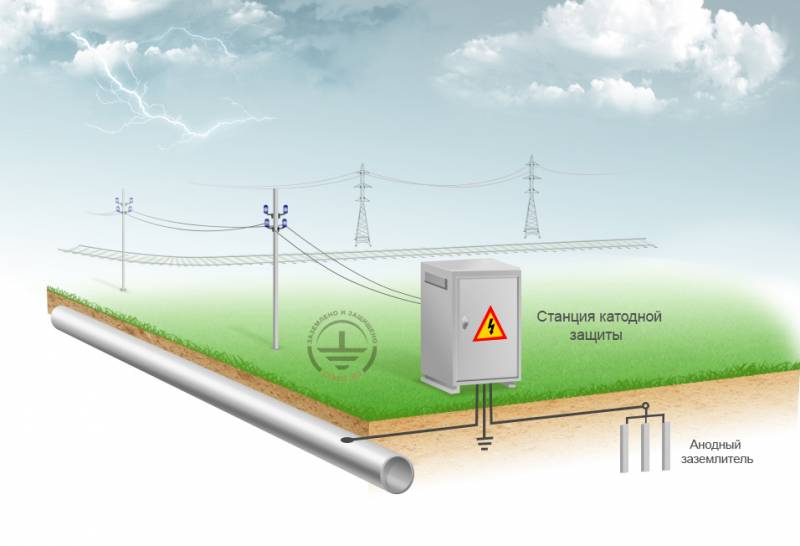

Jak może działać wirus czasu pokoju? Na przykład podziemne rurociągi / gazociągi stalowe wyposażone są w tzw. stacje ochrony katodowej (CPS), które zapobiegają korozji rur wykorzystując różnicę potencjałów między nimi a specjalną elektrodą. Był taki przypadek - w latach 90. w jednym z rosyjskich przedsiębiorstw prąd został wyłączony na noc (dla gospodarki). Wraz z oświetleniem i sprzętem wyłączono SKZ chroniącą infrastrukturę podziemną. W efekcie w jak najkrótszym czasie zniszczeniu uległy wszystkie podziemne rurociągi – w nocy tworzyła się rdza, aw ciągu dnia pod wpływem SKZ odpadała. Następnego dnia cykl został powtórzony. Gdyby VCS w ogóle nie działał, to sama zewnętrzna warstwa rdzy przez pewien czas służyłaby jako bariera dla korozji. I tak – okazało się, że sprzęt przeznaczony do ochrony rur przed korozją sam stał się przyczyną przyspieszonej korozji. Biorąc pod uwagę, że każdy nowoczesny sprzęt tego typu wyposażony jest w telemetrię, potencjalnie może zostać wykorzystany do ukierunkowanego ataku wroga na podziemne rurociągi/gazociągi, w wyniku czego kraj poniesie ogromne straty gospodarcze. Jednocześnie złośliwe oprogramowanie może zniekształcać wyniki telemetrii, ukrywając swoją złośliwą aktywność.

Jeszcze większe zagrożenie stanowi sprzęt zagraniczny – obrabiarki, turbiny gazowe i wiele innych. Znaczna część nowoczesnych urządzeń przemysłowych wymaga stałego połączenia z Internetem, w tym w celu wykluczenia jego wykorzystania do celów wojskowych (jeśli taki był warunek dostawy). Oprócz możliwości blokowania naszej branży, która jest w większości związana z zagranicznymi maszynami i oprogramowaniem, potencjalny przeciwnik może mieć możliwość pobierania programów produkcyjnych bezpośrednio z „swoich” maszyn, w rzeczywistości otrzymując nawet więcej niż tylko rysunki - technologię wytwarzania. Albo możliwość w pewnym momencie wydać polecenie rozpoczęcia „goni” za małżeństwem, gdy np. co dziesiąty lub setny produkt będzie wadliwy, co doprowadzi do wypadków, upadku rakiet i samolotów, zwolnień, spraw karnych , poszukiwanie winnych, zerwanie kontraktów i rozkazów obrony państwa.

Seryjna produkcja cyberbroni

Żadna wojna nie może być tylko defensywna – w tym przypadku przegrana jest nieunikniona. W przypadku broni cybernetycznej Rosja musi nie tylko się bronić, ale także atakować. A tworzenie cyberżołnierzy tu nie pomoże – potrzebna jest „fabryka” do seryjnej produkcji złośliwego oprogramowania.

Z danych krążących w domenie publicznej i mediach wynika, że tworzenie broni cybernetycznej jest obecnie prowadzone przez odpowiednie jednostki służb specjalnych i organy ścigania. Takie podejście można uznać za nieprawidłowe. Ani jedna gałąź sił zbrojnych nie jest niezależnie zaangażowana w tworzenie broni. Potrafią wystawiać zakresy zadań, kontrolować i finansować tworzenie nowych rodzajów broni oraz pomagać w ich rozwoju. Jednak przedsiębiorstwa kompleksu wojskowo-przemysłowego są bezpośrednio zaangażowane w tworzenie modeli broni. Jak wspomniano wcześniej, najnowsze próbki broni cybernetycznej, takie jak wirusy Stuxnet, Duqu, Wiper, Flame, Gauss, można porównać pod względem złożoności z nowoczesną bronią precyzyjną.

Weźmy za przykład wirusa Stuxnet – do jego stworzenia potrzeba specjalistów z różnych dziedzin – specjalistów od systemów operacyjnych, protokołów komunikacyjnych, bezpieczeństwa informacji, specjalistów od analizy behawioralnej, specjalistów od napędów elektrycznych, specjalistów od oprogramowania sterującego wirówkami, specjalistów od niezawodności i wielu innych. Tylko w połączeniu mogą rozwiązać problem - jak stworzyć wirusa, który może dostać się do specjalnie strzeżonego obiektu, który nie jest podłączony do sieci zewnętrznej, wykryć wymagany sprzęt i niepostrzeżenie zmieniając jego tryby działania, wyłączyć go.

Wirówki do wzbogacania uranu to najbardziej złożony i kosztowny sprzęt, który, jak pokazała praktyka, można wyłączyć bez bomb przeciwbunkrowych i pocisków manewrujących

Ponieważ celami cybernetycznej broni mogą stać się zupełnie inne branże, obiekty infrastrukturalne, sprzęt i broń, warunkowa „fabryka” do seryjnej produkcji broni cybernetycznej będzie składać się z dziesiątek i setek różnych działów, setek, a nawet tysięcy specjalistów. Zasadniczo zadanie to jest porównywalne pod względem złożoności z rozwojem reaktorów jądrowych, silników rakietowych lub turboodrzutowych.

Należy zwrócić uwagę na kilka dodatkowych punktów:

1. Broń cybernetyczna będzie miała ograniczoną żywotność. Wynika to z szybkiego tempa rozwoju branży IT, doskonalenia oprogramowania i środków jego ochrony, w wyniku którego można zamknąć podatności wykorzystane w opracowanej wcześniej próbce broni cybernetycznej.

2. Konieczność zapewnienia kontroli nad strefą dystrybucji próbki broni cybernetycznej w celu zapewnienia bezpieczeństwa własnych obiektów. Jednocześnie należy wziąć pod uwagę, że nadmierne ograniczenie strefy dystrybucji modelu broni cybernetycznej może pośrednio wskazywać na jej twórcę, podobnie jak dominujące rozprzestrzenianie się wirusa Stuxnet w infrastrukturze nuklearnej Iranu wskazuje na Izrael i Stany Zjednoczone. Państwa jako możliwi deweloperzy. Z drugiej strony nie można nie zauważyć otwierającej się okazji do celowego zdyskredytowania potencjalnego przeciwnika.

3. Możliwość aplikacji o wysokiej precyzji (zgodnie z zadaniami) - rozpoznanie, rozpowszechnianie/niszczenie informacji, niszczenie określonych elementów infrastruktury. Jednocześnie jedna próbka broni cybernetycznej może być jednocześnie skupiona na rozwiązaniu kilku zadań.

4. Zakres celów i zadań rozwiązywanych przez broń cybernetyczną będzie stale się poszerzał. Obejmą one zarówno tradycyjne zadania wydobywania informacji, jak i zadania przeciwdziałania informacjom (propaganda), fizyczne zniszczenie lub uszkodzenie sprzętu technologicznego. Wysokie tempo informatyzacji społeczeństwa ludzkiego zwiększy celowość opracowania broni cybernetycznej jako asymetrycznej odpowiedzi na rozwój kosztownych, wysoce precyzyjnych, hipersonicznych i kosmicznych systemów broni przez przeciwnika. Na pewnym etapie cyberbroń można porównać pod względem potencjału oddziaływania z bronią strategiczną.

5. Zapewnienie bezpieczeństwa krajowej infrastruktury informatycznej jest niemożliwe bez zdobycia doświadczenia w tworzeniu broni cybernetycznej. To właśnie stworzenie ofensywnej cyberbroni pozwoli na identyfikację potencjalnych podatności w krajowej infrastrukturze informatycznej i systemach obronnych (jest to szczególnie ważne przy wprowadzaniu cyfrowych zautomatyzowanych systemów kierowania walką).

6. Biorąc pod uwagę fakt, że rozwój i użycie broni cybernetycznej musi odbywać się w sposób ciągły, w tym w warunkowo „pokojowym” czasie, konieczne jest zapewnienie najwyższego poziomu tajemnicy. Jednocześnie rozwój broni cybernetycznej nie wymaga fizycznego tworzenia ogromnych fabryk, zakupu sprzętu, produkcji szerokiej gamy komponentów, pozyskiwania rzadkich lub drogich materiałów, co upraszcza zadanie zachowania tajemnicy.

7. W niektórych przypadkach wprowadzenie złośliwego oprogramowania musi być przeprowadzone z wyprzedzeniem. Na przykład irańska sieć, do której podłączono wirówki, została odizolowana od Internetu. Jednak zapewniając możliwość pobrania wirusa za pośrednictwem nośników pośrednich, osoby atakujące zapewniły, że nieostrożny pracownik (lub niewłaściwie potraktowany Kozak) przemycił go do sieci wewnętrznej na dysku flash. To wymaga czasu.

Przykłady aplikacji

Jako przykład weźmy państwo warunkowe na Bliskim Wschodzie, największego producenta zredukowanego gazu ziemnego (LNG), którego interesy stały się poważnie sprzeczne z interesami Federacji Rosyjskiej.

Rozważane państwo posiada sieć ropociągów i gazociągów, linie technologiczne do produkcji LNG, a także flota Cysterny klasy Q-Flex i Q-Max przeznaczone do transportu LNG. Ponadto na jego terytorium znajduje się baza sił zbrojnych USA.

Bezpośredni atak zbrojny na dany kraj może wyrządzić więcej szkody niż pożytku. Więc ogranicz się do dyplomatycznych kilofów? Odpowiedzią może być użycie cyberbroni.

Nowoczesne statki są coraz bardziej zautomatyzowane – mówimy o w pełni autonomicznych tankowcach i kontenerowcach. Nie mniej automatyzacji stosuje się w instalacjach LNG. Tym samym wyspecjalizowane złośliwe oprogramowanie wczytane do systemu sterowania cysternami klasy Q-Flex i Q-Max lub do ich systemów magazynowania skroplonego gazu, teoretycznie pozwala w określonym czasie (lub na polecenie zewnętrzne, jeśli istnieje połączenie sieciowe) zorganizować sztuczny wypadek z całkowitym lub częściowym zniszczeniem tych statków. Z dużym prawdopodobieństwem istnieją luki w procesach technicznych produkcji LNG, które pozwolą na wyłączenie instalacji, w tym z możliwością jej zniszczenia.

Wybuch tankowca LNG w wyniku wypadku przy wejściu do portu lub awaria urządzeń do magazynowania LNG może doprowadzić nie tylko do śmierci samego statku, ale także do uszkodzenia infrastruktury przybrzeżnej

W ten sposób zostanie osiągniętych kilka celów:

1. Podważenie autorytetu warunkowego państwa jako wiarygodnego dostawcy surowców energetycznych, z późniejszą możliwą reorientacją odbiorców na rosyjski rynek gazu ziemnego.

2. Wzrost światowych cen energii, co umożliwia pozyskanie dodatkowych środków do budżetu federalnego.

3. Zmniejszona aktywność polityczna państwa warunkowego i ingerencja w sprawy wewnętrzne innych państw regionu na skutek spadku jego możliwości finansowych.

W zależności od wyrządzonych szkód ekonomicznych może nastąpić całkowita zmiana w elicie rządzącej, a także przejście do ograniczonego konfliktu między państwem warunkowym a jego sąsiadami, którzy mogą chcieć wykorzystać słabość sąsiada do zmiany sytuacji. układ sił w regionie.

Kluczowym czynnikiem w tej operacji jest kwestia tajności. Czy można bezpośrednio winić Rosję, jeśli nie ma jasnych dowodów? Prawie wcale. Stan warunkowy jest pełen wrogów i konkurentów. A ich sojusznik, Stany Zjednoczone, był wielokrotnie widziany w prowadzeniu wrogich operacji przeciwko nawet najbardziej lojalnym z nich. Czy musieli podnosić ceny, aby wesprzeć swoje firmy zajmujące się wydobyciem za pomocą kosztownego szczelinowania hydraulicznego? Nic osobistego, tylko biznes...

Inną możliwość użycia broni cybernetycznej zasugerował niedawny incydent. Ogromny statek - tankowiec lub kontenerowiec - przepływa przez wąski kanał, nagle system sterowania wydaje szereg ostrych poleceń zmiany kursu i prędkości, w wyniku czego statek ostro skręca i blokuje kanał, całkowicie go blokując . Może nawet się przewrócić, przez co operacja usunięcia go z kanału będzie niezwykle długa i kosztowna.

Kontenerowiec Evergreen Group, który zablokował Kanał Sueski, wyraźnie pokazał, jak zablokowanie arterii transportowych wpływa na światową gospodarkę

W przypadku braku wyraźnych śladów winowajcy będzie to niezwykle trudne do ustalenia - można za to winić każdego. Będzie to szczególnie skuteczne, jeśli takie incydenty będą miały miejsce jednocześnie w kilku kanałach.

Dlatego rozwój cyberbroni na skalę przemysłową jest zadaniem o wysokim priorytecie. Technologia informacyjna, wraz z nanotechnologią i biotechnologią, jest kamieniem węgielnym dominacji w XXI wieku. Jednocześnie jego opracowanie będzie kosztować o rząd wielkości taniej – zarówno rozwój obiecujących nanobiotechnologii, jak i konwencjonalnej nowoczesnej broni.

informacja